最近,无线钓鱼所造成的隐私泄露是经常被提及的一个话题,让人们谈“无线”色变,那么无线钓鱼的危害到底如何?是否真的会导致个人隐私或商业秘密的泄露?我们先了解一下无线钓鱼攻击的原理和危害。

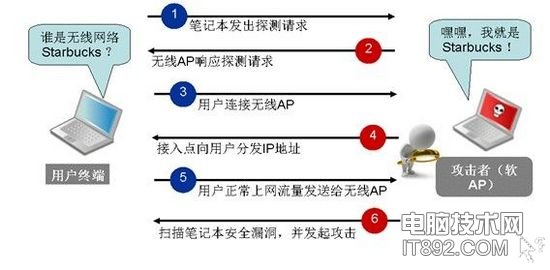

通常来说,发起无线钓鱼攻击的黑客会采取以下步骤:

1、获取无线网络的密钥。对于采用WEP或WPA认证的无线网络,黑客可以通过无线破解工具,或者采用社会工程的方法,来窃取目标无线网络的密钥,对于未加密的无线网络则可以省略这一步骤,使得无线钓鱼攻击更容易得手。

2、伪造目标无线网络。用户终端在接入一个无线网络之前,系统会自动扫描周围环境中是否存在曾经连接过的无线网络。当存在这样的网络时,系统会自动连接该无线网络,并自动完成认证过程;当周围都是陌生的网络时,需要用户手工选择一个无线网络,并输入该网络的密钥,完成认证过程。

而黑客在伪造该无线网络时,只需要在目标无线网络附近架设一台相同或近似SSID的AP,并设置上之前窃取的无线网络密钥。这台AP一般会设置成可以桥接的软AP,因此更加隐蔽,不容易被人发现。

这样,黑客伪造AP的工作就完成了,由于采用了相同的SSID和网络密钥,对用户来说基本上难辨真伪,并且由于伪造AP使用了高增益天线,附近的用户终端会接收到比较强的无线信号,因此用户会发现,在自己终端上的无线网络列表中,这个伪造的AP居然排名非常靠前,真是令人防不胜防。

到这里,可能有些比较大意的用户就会上钩了,掉入这个精心构造的陷阱中。对于那些幸免的用户终端,黑客会采取进一步的行动,以达到获取信息的最大化。

无线钓鱼过程

3、干扰合法无线网络。对于那些没有自动上钩的移动终端,为了使其主动走进布好的陷阱,黑客会对附近合法的网络发起无线DoS攻击,使得这些无线网络处于瘫痪状态。这时,移动终端会发现原有无线网络不可用,重新扫描无线网络,并主动连接附近同一个无线网络中信号强度最好的AP。由于其他AP都不可用,并且黑客伪造的钓鱼AP信号强度又比较高,移动终端会主动与伪造的AP建立连接,并获得了IP地址。

至此,无线钓鱼的过程就已经完成了,剩下的就是黑客如何处理网中的这些“鱼”了。

4、截获流量或发起进一步攻击。无线钓鱼攻击完成后,移动终端就与黑客的攻击系统建立了连接,由于黑客采用了具有桥接功能的软AP,可以将移动终端的流量转发至Internet,因此移动终端仍能继续上网,但此时,所有流量已经被黑客尽收眼底。黑客会捕获流量并进一步处理,如果使用中间人攻击工具,甚至可以截获采用了SSL加密的Gmail邮箱信息,而那些未加密的信息更是一览无余。

更进一步,由于黑客的攻击系统与被钓鱼的终端建立了连接,黑客可以寻找可利用的系统漏洞,并截获终端的DNS/URL请求,返回攻击代码,给终端植入木马,达到最终控制用户终端的目的。此时,那些存储在终端上的资料已经是黑客囊中之物。

由此可见,无线钓鱼攻击确实是移动终端的一大威胁,移动终端的数据泄露风险也远高于传统设备,隐私很可能会随风飞走,被人窥视。因此做好无线钓鱼攻击的防范,显得尤为重要。启明星辰的无线网络安全研究人员建议,在无线网络部署、无线终端使用等环节都要考虑安全性配置,从而将无线信息泄露风险降至最低。

此外,针对WLAN无线网络安全问题,专业的解决方案是采用WLAN IDS/ IPS(无线入侵检测系统或无线入侵防御系统)来应对,在一些重要场合保证无线网络安全。例如在美国,相关法规明确规定在国防部、军队、医院、支付卡行业等网络环境中,必须部署WLAN IDS/IPS设备或定期使用该类设备进行无线安全检测,以消除可能存在的无线风险。

相关文章

本文链接:http://www.it892.com/content/Network/Wireless/20120718/2568.html