分解APT攻击,浅析四大检测防御方案

- 来源:中关村在线 原创,转载,摘录,分享

- 时间:2013-07-27

- 阅读: 次

- 本文标签:APT攻击

APT攻击是近几年来出现的一种高级攻击,具有难检测、持续时间长和攻击目标明确等特征。传统基于攻击特征的入侵检测和防御方法在检测和防御APT方面效果很不理想,因此,各安全厂商都在研究新的方法并提出了多种多样的解决方案。在今年RSA峰会云集了众多安全厂商,出现了许多APT安全解决方案,这里我们进行整理和大家分享。

APT攻击过程分解

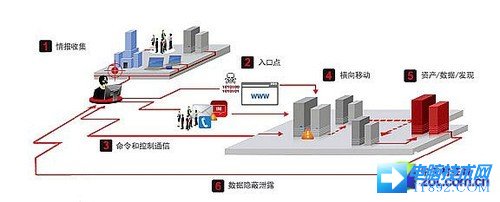

整个APT攻击过程包括定向情报收集、单点攻击突破、控制通道构建、内部横向渗透和数据收集上传等步骤:

APT攻击过程分解

1、定向情报收集

定向情报收集,即攻击者有针对性的搜集特定组织的网络系统和员工信息。信息搜集方法很多,包括网络隐蔽扫描和社会工程学方法等。从目前所发现的APT攻击手法来看,大多数APT攻击都是从组织员工入手,因此,攻击者非常注意搜集组织员工的信息,包括员工的微博、博客等,以便了解他们的社会关系及其爱好,然后通过社会工程方法来攻击该员工电脑,从而进入组织网络。

2、单点攻击突破

单点攻击突破,即攻击者收集了足够的信息后,采用恶意代码攻击组织员工的个人电脑,攻击方法包括:

1)社会工程学方法,如通过email给员工发送包含恶意代码的文件附件,当员工打开附件时,员工电脑就感染了恶意代码;

2)远程漏洞攻击方法,比如在员工经常访问的网站上放置网页木马,当员工访问该网站时,就遭受到网页代码的攻击,RSA公司去年发现的水坑攻击(Watering hole)就是采用这种攻击方法。

这些恶意代码往往攻击的是系统未知漏洞,现有杀毒和个人防火墙安全工具无法察觉,最终结果是,员工个人电脑感染恶意代码,从而被攻击者完全控制。

3、控制通道构建

控制通道构建,即攻击者控制了员工个人电脑后,需要构建某种渠道和攻击者取得联系,以获得进一步攻击指令。攻击者会创建从被控个人电脑到攻击者控制服务器之间的命令控制通道,这个命令控制通道目前多采用HTTP协议构建,以便突破组织的防火墙,比较高级的命令控制通道则采用HTTPS协议构建。

4、内部横向渗透

内部横向渗透,一般来说,攻击者首先突破的员工个人电脑并不是攻击者感兴趣的,它感兴趣的是组织内部其它包含重要资产的服务器,因此,攻击者将以员工个人电脑为跳板,在系统内部进行横向渗透,以攻陷更多的PC和服务器。攻击者采取的横向渗透方法包括口令窃听和漏洞攻击等。

5、数据收集上传

数据收集上传,即攻击者在内部横向渗透和长期潜伏过程中,有意识地搜集各服务器上的重要数据资产,进行压缩、加密和打包,然后通过某个隐蔽的数据通道将数据传回给攻击者。

APT检测和防御方案分类

纵观整个APT攻击过程发现,有几个步骤是APT攻击实施的关键,包括攻击者通过恶意代码对员工个人电脑进行单点攻击突破、攻击者的内部横向渗透、通过构建的控制通道获取攻击者指令,以及最后的敏感数据外传等过程。当前的APT攻击检测和防御方案其实都是围绕这些步骤展开。

我们把本届RSA大会上收集到的APT检测和防御方案进行了整理,根据它们所覆盖的APT攻击阶段不同,将它们分为以下四类:

1、恶意代码检测类方案:

该类方案主要覆盖APT攻击过程中的单点攻击突破阶段,它是检测APT攻击过程中的恶意代码传播过程。大多数APT攻击都是通过恶意代码来攻击员工个人电脑,从而来突破目标网络和系统防御措施的,因此,恶意代码检测对于检测和防御APT攻击至关重要。

2、主机应用保护类方案:

该类方案主要覆盖APT攻击过程中的单点攻击突破和数据收集上传阶段。不管攻击者通过何种渠道向员工个人电脑发送恶意代码,这个恶意代码必须在员工个人电脑上执行才能控制整个电脑。因此,如果能够加强系统内各主机节点的安全措施,确保员工个人电脑以及服务器的安全,则可以有效防御APT攻击。

3、网络入侵检测类方案:

该类方案主要覆盖APT攻击过程中的控制通道构建阶段,通过在网络边界处部署入侵检测系统来检测APT攻击的命令和控制通道。安全分析人员发现,虽然APT攻击所使用的恶意代码变种多且升级频繁,但恶意代码所构建的命令控制通道通信模式并不经常变化,因此,可以采用传统入侵检测方法来检测APT的命令控制通道。该类方案成功的关键是如何及时获取到各APT攻击手法的命令控制通道的检测特征。

4、大数据分析检测类方案:

该类方案并不重点检测APT攻击中的某个步骤,它覆盖了整个APT攻击过程。该类方案是一种网络取证思路,它全面采集各网络设备的原始流量以及各终端和服务器上的日志,然后进行集中的海量数据存储和深入分析,它可在发现APT攻击的一点蛛丝马迹后,通过全面分析这些海量数据来还原整个APT攻击场景。大数据分析检测方案因为涉及海量数据处理,因此需要构建大数据存储和分析平台,比较典型的大数据分析平台有Hadoop。

相关文章

本文链接:http://www.it892.com/content/security/hacker/20130727/4657.html